[bWAPP] 6. Sensitive Data Exposure - POODLE Vulnerability

Sensitive Data Exposure

- 클라이언트와 서버가 통신 시 SSL(암호화 프로토콜)을 사용하여 중요한 정보를 보호하지 않을 때 발생하는 취약점.

- 사용자가 민감한 정보를 입력할 때 암호화 저장이 이루어지지 않으면 공격자가 중간에서 정보를 탈취할 수 있다.

- 또한, 데이터 처리와 암호화 저장이 클라이언트 측에서 이루어질 경우 공격자는 클라이언트 PC를 장악하여 정보 탈취가 가능하므로 데아터 처리와 암호화는 반드시 서버 측에서 이루어지게끔 해야 한다.

POODLE Vulnerability

Padding Oracle On Downloaded Legacy Encryption

CVE-2014-3566 으로 구글이 처음 발견.

호환성 문제로 인해 브라우저가 HTTPS 연결에 실패시 SSL3.0 을 포함한 이전 프로토콜 버전을 사용하는 다운그레이드 댄스 공격을 통해 공격자는 맨인더미들 역할을 하며 보호된 HTTP 쿠키의 암호를 풀 수 있도록 하는 공격 방식.

- SSL3.0 에서는 블록함호화인 CBC모드가 사용되는데

- 블록안호화 기법인 CBC(Cipher Block Chaning)모드를 사용할 경우, 발생하는 패딩된 암호화 블라이 MAC(메시지 인증 코드)에 의해 보호되지 않기 때문에 발생

- 이 시나리오는 bWAPP에서 동작중인 SSL v3 취약점을 스캔하는 내용.

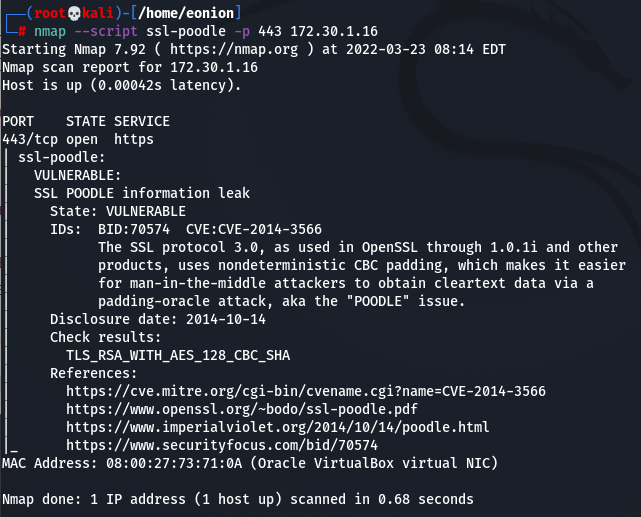

Kali

- nmap을 통해서 다음과 같이 스캐닝을 해주면 SSL POODEL 에 취약하다는 메시지가 보인다.

- 해석을해보면 1.0.1i 및 기타 제품을 통해 openSSL에서 사용되는 SSL 프로토콜 3.0은 비결정적 CBC 패딩을 사용하므로 메시지 가로채기 공격자가 ‘POODLE’ 이라고도 하는 패딩-오라클 공격을 통해 일반 텍스트 데이터를 쉽게 얻을 수 있다고 한다.

대응방안

SSL의 상위 버전 암호화 프로토콜인 TLS 1.0 이상의 버전을 사용해야 하며 TLS 핸드쉐이크 과정에서 SSL v3로 다운그레이드가 되지 않도록하는 옵션이 보안 장비나 SW에서 지원되어야 한다.