[Network] NAC(Network Access Control)

NAC

- NAC 이란

- 탄생 배경

- 기능

- 동작 과정

- 기대 효과

- 구현 방식

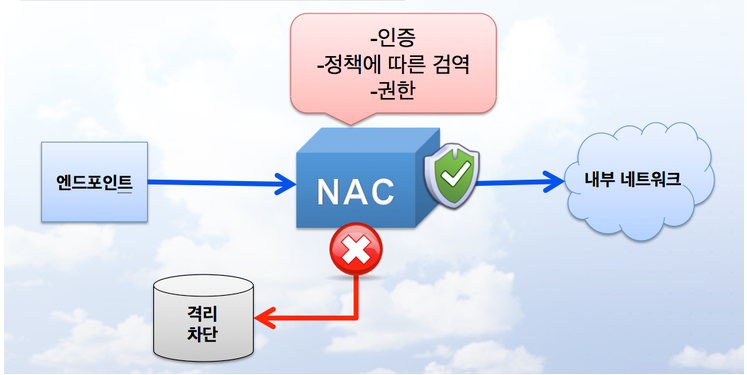

NAC 이란?

엔드포인트가 네트워크에 접근하기 전 보안정책 준수 여부를 검사하고 네트워크 접속을 통제하여 기업의 엔드포인트의 위협을 최소화하는 기술이다.

‘접근제어’, ‘무결성 검사’가 키워드이다.

탄생 배경

사내망에 바이러스 침투 시 순식간에 사내망 전체로 퍼지게 되는 문제를 “검역”이라는 목적으로 탄생. 가트너 그룹이 개발.

즉, 사내망에 접속하려는 모든 엔드포인트들을 일종의 검역소에서 보안 검사를 진행하고, 문제가 없다면 사내망 사용을 허가하는 시스템.

기능

-

Authentication

네트워크에 접속하는 사용자나 장치에 대해 검증을 수행.

MAC 주소를 통한 PC 인증 또는 ID/PW 인증을 수행.

-

Authorization

인증된 장치가 어떤 네트워크 자원에 접근할 수 있는지 결정.

-

Accounting

장치가 네트워크를 접근한 기록을 남겨 향후 과금이나 보안상의 목적으로 사용

-

Pre-Admission

단말이 네트워크에 연결되어 정상 통신이 이루어지기 이전에 수행되는 작업.

네트워크 연결 시도 시 단말에서 제공되는 사용자명, PW, 인증서, MAC 주소와 같은 정보들을 이용해 단말 식별 및 인증.

-

Post-Admission

단말이 Pre-Connect 단계에서 요구사항 충족 시 주어진 권한에 따라 네트워크를 사용할 수 있게 되는데,

이 때, NAC은 지속적으로 단말의 상태 및 정보를 수집하여 관리자가 요구하는 조건을 충족 여부를 모니터링하고, 보안 정책 위반 시 즉시 격리 조치.

동작 과정

NAC의 접근 제어 및 인증 기능은 일반적으로 MAC 주소를 기반으로 진행된다.

-

네트워크 접근 요청

-

사용자 및 엔드포인트 인증

NAC에 등록되어있는 MAC 주소를 통해 엔드포인트 인증하거나 사용자의 ID와 PW를 추가로 요청하여 인증을 수행.

-

네트워크 접근 허용

-

네트워크 접근 거부

보안 정책 미준수, 바이러스 감염 시 네트워크 접근 거부되고 격리된다.

- VLAN 설정으로 격리되게 하여 오직 업데이트 서버로만 접근 가능하게 한다.

- VLAN 방식으로 격리 시 생기는 과부하 피하기 위해 IP 주소 관리 기술인 ARP, NDP를 사용하기도 한다.

격리된 엔드포인트는 필요한 정책 비용이나 치료과정을 거쳐 다시 검증한다.

엔드포인트가 사내망에 연결될 때 회사의 정책을 충족시키지 못한다면 접근 불가하다.

미리 설치된 NAC 에이전트가 엔드포인트를 검역하는 동안 이 엔드포인트는 오직 패치나 백신을 받을 수 있는 서버와만 통신 가능하다.

기대 효과

-

허가되지 않은 기기의 무단 반입 방지

Zero-Day 공격 방지 - 새로 접근한 엔드포인트들에 의한 바이러스 방지

-

보안 사고 발생 시 IP 추적 가능

IP 기준이 아닌 사용자 기준의 네트워크 통제로 계정 및 접근관리가 쉬움

-

보안 규제에서 요구되는 IT 자산 관리

네트워크 관리자들의 정책 방침과 장비들의 네트워크 정책을 강제화하여 정책의 강화 가능

-

내부 보안 강화

내부에서 WIFI나 Hotspot 등을 통해 자료를 무단으로 외부로 유출 가능.

이 때, NAC은 기업 내부의 접속 가능한 WIFI 등을 모니터링하여 사용자가 접속하는지 관리 및 통제하여 내부 보안 시스템을 우회하려는 시도를 차단 가능하다.

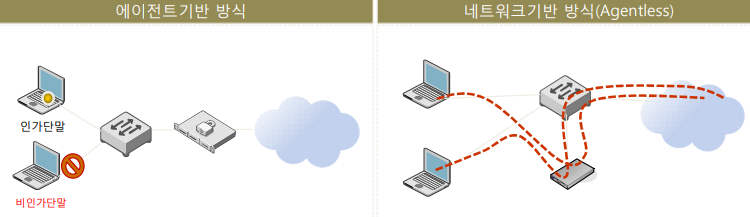

구현 방식

| Agent 기반 | Agentless 기반 | ||

|---|---|---|---|

| 동작방식 | Enforcer(차단장비)에 의해 NAC Agent 미설치 단말 차단 및 설치유도 Agent에 의해 PC 상태 점검 및 자동 치료 |

동작방식 | ARP(MAC) 스푸핑을 이용해서 서브넷 별 Sensor 장비로 트랙픽 Re-Direct |

| 장점 | 탄력적인 NAC 정책 사용 가능 고정사용자에 NAC 적용 후 사용자 불편 최소화 |

장점 | 구축간 용이성 |

| 단점 | Agent 배포 필요 | 단점 | 치명적인 보안 결함 및 고정사용자 불편 초래 PC상태 점검을 위해 Agent(Active-x) 필요 |

Endpoint 정보를 얻기 위해 Agent SW의 유무로 구분하는게 아닌 네트워크 통제를 하는 위치에 따라 구분하는 것이 올바르다.

Agent SW에서 통제할 경우 Agent 방식, 네트워크 장비에서 통제할 경우 Agentless 방식이라 할 수 있다.